Poche settimane fa ci fu un grande documento rilasciato da Verizon (sì, la grande telco americana) dal titolo Verizon 2012 Data Breach Investigations report . Questo fine settimana alla Conferenza AppSec OWASP Asia Pacifica , mi sono seduto su un talk da Mark Goudie da Verizon che ha contribuito a mettere l'intera relazione in prospettiva. Ora, questa è una relazione molto interessante, perché invece di parlare di vulnerabilità (cioè potenziali rischi), stanno in realtà guardando exploit, questo è fatti duri, la gente!

Questa relazione si basa su 855 incidenti nel 2011 (non essere confuso con l'anno nel titolo!) E perché Verizon lo fa ogni anno, c'è un sacco di dati su come le tendenze stanno cambiando. E 'anche 80 pagine di fatti concreti che possono essere un bel po' per digerire.Ma ci sono alcuni veramente interessanti nuggets in là per coloro che prendono un po 'di interesse per la sicurezza. Lasciatemi cherry-pick alcuni dei buoni.

1. Le violazioni sono (quasi) non è più provenienti dall'interno dell'organizzazione

Non molto tempo fa che la credenza comune (e c'erano un sacco di numeri appoggiano questo up), era che una porzione significativa di violazioni derivava dall'interno dell'organizzazione. Dipendenti scontenti, i ammutinati opportunisti, quelli off di pascoli più verdi afferrare una manciata di dati sulla loro via d'uscita - qualunque cosa - ma è ormai una storia molto diversa:

| Chi c'è dietro violazioni dei dati? | |

| Il 98% derivava da agenti esterni (+6%) | Nessuna grande sorpresa qui; estranei stanno ancora dominando la scena del furto di dati aziendali. Criminalità organizzata sono stati all'altezza delle loro malefatte tipiche ed erano dietro la maggior parte delle violazioni nel 2011. Gruppi di attivisti hanno creato il loro giusta quota di miseria e caos anche l'anno scorso, e hanno rubato più dati di qualsiasi altro gruppo. Il loro ingresso sul palco anche servito a cambiare il paesaggio un po 'per quanto riguarda le motivazioni che stanno dietro violazioni. Mentre il buon vecchio avidità e avarizia sono ancora i motori primi, dissenso ideologico e schadenfreude ha un ruolo più importante in tutto il carico di lavoro. Come ci si potrebbe aspettare con un aumento attaccanti esterni, la percentuale di incidenti insider rifiutato ancora una volta quest'anno ad un relativamente scarso 4%. |

| 4% dipendenti coinvolti interni (-13%) | |

| <1% commesso da partner commerciali (<>) | |

| 58% di tutti i furti di dati legato a gruppi di attivisti |

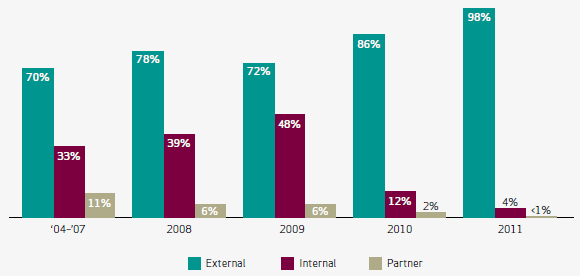

Tornando al commento precedente che gli attacchi in precedenza spesso provenienti dall'interno, dare un'occhiata a come i dati è cambiato nel tempo:

Minaccia gli agenti nel tempo per cento delle violazioni:

O, per dirla in altro modo, violazioni originarie internamente sono ormai solo il 12% di quello che erano qualche anno fa e violazioni da parte dei partner sono vicino inesistente. I cattivi sono ora veramente bene e all'esterno dell'organizzazione - ma sono ancora ottenere il poll

Oh - e nel caso ti stai chiedendo perché il 98% più il 4% più l'1% ammonta a più del 100%, alcune violazioni abbracciano entrambi i giocatori esterni ed interni. Per esempio, qualcuno esterno socialmente qualcuno ingegneri interna a divulgare le proprie credenziali. Ha senso adesso!

2. Hacktivisti stanno diventando seriamente cattive notizie

Questo non dovrebbe essere una sorpresa, ma il numero di cui sopra è ancora allarmante, il 58% dei furti di dati era legata alle persone che pretendono di svolgere le loro attività illegali sulla base di una qualche forma di credenza attivista. Francamente, quando si guarda demografica di coloro che vengono colti in flagrante (spesso adolescenti o primi anni '20), ho il sospetto che, mentre queste persone sono facilmente si allegando a gruppi hacktiviste come anonimo e LulzSec, è di più guadagnando un po 'di notorietà e avendo qualche lulz di quello che è sulla lotta per una causa.

Dalla relazione:

Il cambiamento più significativo che abbiamo visto nel 2011 è stato l'aumento di "hacktivism" contro le organizzazioni più grandi in tutto il mondo.

Indipendentemente dalle motivazioni di hacker attivisti, resta il fatto che ci sia un'ondata di persone là fuori la fila per prendere un colpo a quasi ogni sito web che possono mettere le mani su. Non hanno bisogno l'incentivo finanziario di criminali veri o gli obiettivi politici e militari degli Stati nazionali, hanno solo bisogno di un bersaglio facile. Francamente, per proprietari di siti web, questo il targeting indiscriminata dovrebbe essere piuttosto preoccupante.

3. La maggior parte delle violazioni sono legate al furto delle credenziali semplice

Ecco un interessante, come pensi che la maggior parte degli hack sono in corso in questi giorni? Alcuni funky SQLI? Subdolo exploit 0-day? Non proprio:

Azione tipi di minacce per numero di violazioni

| Varietà |

Categoria

|

Violazioni

|

| L'uso di credenziali di accesso rubate |

Hacking

|

30%

|

| Backdoor (consente l'accesso remoto / controllo) |

Malware

|

18%

|

| Sfruttamento delle backdoor o di comando e canale di controllo |

Hacking

|

17%

|

| Manomissione |

Fisico

|

17%

|

| Keylogger / Form-grabber / Spyware (acquisire i dati da attività degli utenti) |

Malware

|

13%

|

| Pretexting (classico social engineering) |

Sociale

|

12%

|

| La forza bruta e gli attacchi del dizionario |

Hacking

|

8%

|

| SQL injection |

Hacking

|

8%

|

| Phishing (o qualsiasi tipo di ishing *) |

Sociale

|

8%

|

| Comando e controllo (ascolta ed esegue i comandi) |

Malware

|

8%

|

L'utilizzo di credenziali rubate è, relativamente parlando, fuori dal grafico. Quasi un terzo delle violazioni coinvolto il furto di credenziali (tra gli altri vettori - un altro di questi fa-non-add-up-to-100 scenari%), che è abbastanza sorprendente. Dico questo perché le credenziali, ovviamente, una volta che si ottengono, il termine "hack" si può essere molto ingenuo davvero.

Naturalmente il problema più grande che si pone è: "Come sono queste le credenziali rubate?" La relazione allude a keylogger e spyware che sono da biasimare in modo nuovo, queste violazioni sono spesso il risultato di una serie di incidenti si aprono varie porte che conducono fino ai dati di eventuali violazione.

4. Tu sei così più probabilità di essere socialmente ingegnerizzato da parlare con qualcuno che via e-mail

Il social engineering è ciò che accade via e-mail, giusto? Intendo dire che c'è una credenza comune che la moderna ingegneria sociale è qualcosa che ha le sue radici prevalentemente on-line - o forse era solo la mia convinzione. I numeri, tuttavia, dipingono una storia molto diversa:

Vettori sociali per cento delle violazioni all'interno di Social

Ciò che mi sembra sorprendente, con questi numeri è che i vettori di telefono e di persona sia in realtà coinvolgono parlando e verbalmente impegnarsi con la vittima. Il velo di anonimato fornito via e-mail e siti di networking sociale non c'è, l'attaccante deve rispondere sul posto con credibilità ed effettivamente convincere la loro vittima di divulgare informazioni o svolgere attività che non avrebbero (o almeno non dovrebbe ) normalmente non .

D'altra parte, nessuno si aspetta l'inquisizione spagnola , far sentire la voce - o anche un volto - ad un attaccante dà loro un enorme gambe-up nel corso di un e-mail di phishing casuale quando si tratta di stabilire effettivamente una certa credibilità. Di recente ho lettoSpirito Kevin Mitnick nei fili e se si considera con quanta facilità è riuscito a conquistare la fiducia e sfruttare la natura buona condotta le sue vittime contro il loro giudizio migliore, le cifre di cui sopra, forse non sembrano poi così sorprendente.

5. Violazioni richiede solo pochi minuti ma sono scoperti dopo mesi - e poi prendono molto tempo per risolvere

Quanta fatica ci si effettivamente prendere di violare un bersaglio vulnerabile? A quanto pare si può misurare in minuti:

Timespan di eventi per cento delle violazioni

La maggior parte significativa dei risultati che rientrano nella categoria "Minutes" suggeriscono che la maggior parte delle violazioni registrate da Verizon sono cose molto semplici. Stiamo parlando di 85% di loro prendendo minuti o anche meno (presumo "Seconds" implicherebbe una qualche forma di automazione).

Ma l'altro fatto straordinario: ecco quanto tempo ci vuole per scoprire in realtà il compromesso dopo il fatto: "Mesi" è molto sanguinosa tempo! Così qualcuno si è rotto dentro, rubati i dati e per il momento te ne accorgi, sono andati looooong.

L'ultima riga è anche preoccupante perché si dice che più della metà del tempo che ci vuolealmeno qualche settimana per tappare completamente il buco e tornare al business as usual.Pensate l'impatto sul business di questo - stiamo prendendo un importante risultato negativo in molti di questi casi.

Sai cosa più interessante è stat? E 'quello che non è nel grafico sopra, ma sarebbe semplicemente intitolato "Gli attacchi che sono stati mai scoperti ". Ora, naturalmente, per sua stessa natura non abbiamo mai andremo a vedere questo tracciato, ma il fatto stesso che il più delle volte non prende mese per scoprire una violazione, ci sono indubbiamente un numero significativo che vanno da scoprire. Forever. In effetti, la relazione fa un accenno a questo:

Noi ipotizziamo che i reati di insider molti non vengono denunciati perché l'organizzazione non è a conoscenza di loro, o perché decidono per motivi politici da gestire internamente.

Ti fa meraviglia che è stato nei vostri sistemi, senza mai neanche accorgersi, non è vero?

Altri bocconcini interessanti

Sulla conformità PCI:

Dobbiamo ancora sentire il mantra comune "Come avrei potuto, sono stati violati? I'm-compliant!" Non possiamo sottolineare abbastanza che mentre la conformità aiuta sicuramente la sicurezza dell'unità, il rispetto della sicurezza non è uguale.

Qualcuno davvero pensa che sia compatibile con PCI da solo significa che sei "unhackable"?!Ho il sospetto che i grandi appelli adesivo di conformità a coloro che forse non hanno un grande apprezzamento dei punti più fini di sicurezza del software e sono questi stessi individui che sono citati in precedenza. Proprio sayin '.

Sulla varietà di attacchi di hacking:

Come ogni anno, una manciata di tecniche dominano le classifiche.Generalmente, la hit parade può essere suddivisa in gli attacchi di autenticazione, e attacchi tecnici che ignorano o rompere l'autenticazione del tutto.

Ora questo copre tutto da sfruttare default (yes - di default!) Credenziali o indovinare, l'utilizzo delle credenziali rubate e brute sistemi di autenticazione forzatura. E 'interessante accostare questo con la OWASP Top 10 , senza l'iniezione, non XSS (la "Top 2"), piuttosto il suo terzo sulla lista - "Errore di autenticazione e gestione delle sessioni".

Relativa agli attacchi contro organizzazioni di grandi dimensioni:

Quindi, per quanto riguarda le organizzazioni più grandi? Sicuramente sono molto più difficili da infiltrare, giusto? Purtroppo, i nostri dati sembrano suggerire il contrario, ma non sembra che i criminali informatici devono lavorare molto più duramente di compromettere le organizzazioni più grandi di quanto non facciano per quelli più piccoli.

Francamente, penso che le ipotesi circa le organizzazioni più grandi che sono obiettivi di attacchi più duri è una follia. Sappiamo da studi precedenti che la stragrande maggioranza delle violazioni si verificano a livello di software e il mio punto di vista - che alcune controversie maggio - è che gli sviluppatori sono gli sviluppatori sono gli sviluppatori. Mi spiego: questi ragazzi (di cui mi considero uno), sono quelle che introducono i vulns e, mentre alcune organizzazioni investire di più nella loro istruzione di sicurezza di altri, non vedo alcuna prova che le organizzazioni più grandi prendono la competenza sicurezza dei loro sviluppatori più seriamente di organizzazioni più piccole. Le cifre sembrano sostenere questo.

Il social engineering:

Lo "strato di carbonio" del patrimonio informativo (l'utente) è notoriamente suscettibile di tattiche sociali come l'inganno, la manipolazione e intimidazioni, minacce e gli agenti più esperti sanno come usare questo a loro vantaggio.

Mi piace questo perché non ho mai sentito parlare di utenti cui si fa riferimento come "strato di carbonio" prima. Nizza :)

Nessun commento:

Posta un commento