Se sei un australiano con un iPhone, c'è una possibilità che hai svegliato nel mezzo della notte da questo:

Oh boy. Quello che stiamo guardando è un iPhone che è stato bloccato da remoto "Oleg Pliss". Quello che stiamo guardando è una moderna incarnazione di ransomware eseguito tramite iCloud di Apple e dei dispositivi che incidono utilizzando la funzione "Trova il mio iPhone".Sconcertante, questo è prevalentemente un impatto utenti Aussie iCloud e ad oggi, non c'è chiara ragione per la quale, invece abbiamo 23 pagine di hack segnalati e speculazioni generale sul sito web Apple Support Community .

Ho parlato ad un gruppo di persone su questo negli ultimi due giorni su questo attacco così ho pensato di raccogliere alcuni informazioni su come funziona, ciò che sappiamo e ciò che le possibili fonti di attacco possono essere

La funzionalità "Trova il mio iPhone"

Ecco la promessa del servizio Trova il mio iPhone (o iPad o Mac): se siete come mia moglie che giorni dopo l'acquisto il suo iPhone perso lungo la spiaggia da qualche parte per non essere mai ritrovato, anziché setacciare le ore di sabbia e di spesa alla disperata ricerca di esso, è possibile individuare la sua posizione usando l'app Trova il mio iPhone (ovviamente su un altro telefono!). Ecco come si presenta:

Qui l'iPad è in esecuzione l'applicazione (il telefono è in "Lost Mode" in modo da poter vedere dove è stato viaggiando nelle ultime 24 ore) e il "perso" il telefono ha avuto un messaggio inviato ad esso chiedendo al proprietario di essere chiamato (chiaramente su un altro numero). È inoltre possibile riprodurre un suono (ottimo per quei tempi, quando hai perso il basso la parte posteriore del divano) o in remoto cancellare tutti i dati. E, infine, se il telefono non dispone già di un PIN su di esso (si sa, quello che si dovrebbe inserire ogni volta che si accende), è possibile impostare una distanza.

Per suggerimenti di Apple , ecco come gestire un telefono smarrito:

Se il dispositivo scompare, metterlo in modalità perso immediatamente. Inserire un codice di quattro cifre per impedire a chiunque altro di accedere alle tue informazioni personali.

Una volta che hai bloccato in modo che nessun altro possa accedervi, è necessario inviare un messaggio:

E questo è tutto. La persona onesta che trova il telefono non sarà in grado di accedere ai vostri dati, avrà un bel messaggio e un mezzo di contatto con voi e solo per essere sicuri di sapere che stai cercando, è possibile chiedere di squillo fuori un bel rumore forte (sì, questo funziona ancora quando il telefono è disattivato).

Se sei un utente malintenzionato con accesso a iCloud di qualcuno, si può fare esattamente la stessa cosa che ci porta alla attuale ondata di attacchi.

Come vengono eseguiti gli attacchi

Le prove al momento suggeriscono che l'attaccante è semplicemente utilizzando il processo di cui sopra per bloccare in remoto i dispositivi delle persone e poi chiedere denaro in cambio lui lo sblocco del dispositivo. (Naturalmente determinato dispositivo della vittima è ora bloccato, assumedly l'utente malintenzionato deve usarli macchina di qualcun altro per inviare il pagamento.)

Lasciami camminare attraverso l'attacco dall'inizio alla fine usando il mio telefono primario come l'attaccante (un iPhone 5) e il mio telefono di backup (un iPhone 4) può essere la vittima. Il tutto potrebbe essere più sofisticati e automatizzati di questo, ma ecco come riprodurre il processo utilizzando la prevista funzione di iCloud e Trova il mio iPhone:

L'attaccante prima compromette account iCloud della vittima (più su come potrebbero farlo in un momento). Una volta che hanno accesso al conto, hanno accendere Trova il mio iPhone sul proprio dispositivo e accedere come vittima. Essi possono ora vedere tutti i dispositivi della vittima, tra cui dove si trovano fisicamente (ammesso che siano comunicativo, cioè stanno acceso e avere una connessione a internet tramite wi-fi o telco):

Qui stiamo vedendo il mio iPad, il mio primario iPhone (quello che dice "Questo dispositivo) e il mio iPhone test che sarà la" vittima "(quello che è" Aggiornamento posizione ... "). Ho scelto dispositivo della vittima che ora mi dà come l'attaccante una serie di opzioni:

Ora ho messo il telefono in "Lost Mode", che inizia una procedura guidata con una serie di passaggi, da un lato confermando che io davvero voglio assumere il dispositivo è stato perso:

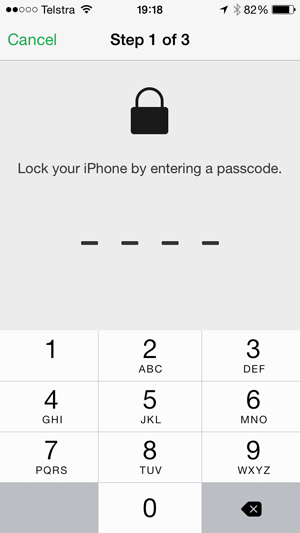

Una volta confermato, questo è dove le cose si fanno brutte per la vittima: l'attaccante può ora definire un PIN che bloccare il telefono:

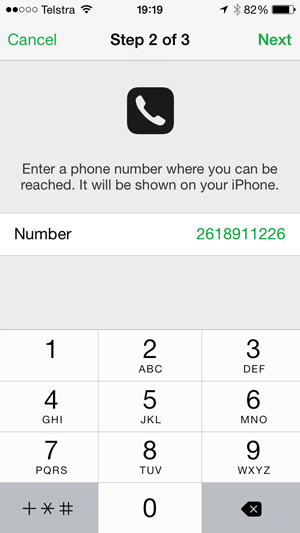

Essi possono anche fornire un numero che sarà presentato alla persona che "trova" il telefono perso che ovviamente in questo caso, è in realtà il legittimo proprietario:

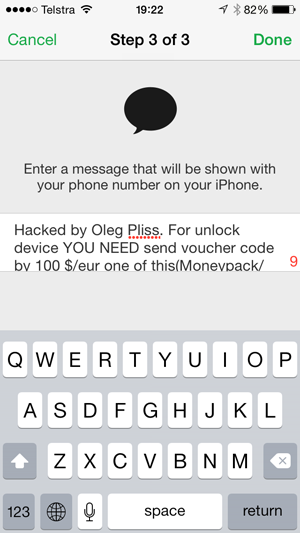

Il passo successivo è quello di inserire un messaggio da visualizzare e questo è quello chiedendo il riscatto:

Una volta fatto, iCloud si metterà in contatto al telefono "perso" e bloccarlo con il PIN:

Poi, come l'hacker mi ha colpito il pulsante "Play Sound" e inizia telefono della vittima sabbiatura a tutto volume (di nuovo, a prescindere se è disattivato o non e indipendentemente dall'impostazione del volume corrente). Questo è ciò che molte vittime sarebbero stati svegliati da a tutte le ore della notte.

Per quanto riguarda il telefono della vittima, ora assomiglia a questo:

Qualsiasi tentativo di sbloccare il telefono ora richiede il PIN che solo l'attaccante ha. E questo è tutto - è così che viene eseguito l'attacco.

Ma naturalmente tutto questo pone la domanda - come sta accadendo questo attacco? Non è iCloud "sicuro"? In assenza di prove concrete possiamo solo speculare, ma ci sono alcuni sospetti probabili.

Riutilizzo delle password

In una situazione come questa, la risposta che rende i meno ipotesi è probabilmente quella giusta e su questa base l'attaccante è semplicemente accedendo con username e password della vittima. Questo mezzo di attacco non fa ipotesi su una vulnerabilità diretto sulla fine di Apple, anzi riconosce la realtà che le persone fanno scelte molto, molto male di password . Scelte sbagliate della password sono le password prevedibili (modelli di tastiera, nomi comuni, ecc) e, naturalmente, riutilizzando la stessa password su più servizi indipendenti.

Ma questo da solo non spiega l'improvvisa ondata di attacchi contro iCloud negli ultimi due giorni, invece ci sarebbe bisogno di essere una sorta di precursore e nel contesto di riutilizzo delle password, che sarebbe di solito è il compromesso di un altro servizio. Alcune persone hanno suggerito che l'attacco eBay dalla settimana scorsa è solo che - i mezzi con cui poteri sono stati esposti su cui sono stati poi utilizzati per accedere a iCloud account utilizzando lo stesso nome utente e password. Questo è improbabile per diverse ragioni.

In primo luogo, eBay è ovviamente un servizio globale e se in effetti 145 milioni di utenti "attivi" sono stati compromessi, come hanno detto, è improbabile che ci piacerebbe vedere i dati poi utilizzati in attacchi contro un pubblico quasi esclusivamente australiano. Abbiamo meno di 1% del pubblico globale di internet qui così a corto di compromesso eBay essere isolato a un pubblico australiano per qualche motivo, questo proprio non tornano.

In secondo luogo, mentre noi non conosciamo i dati reali del sistema crittografico, eBay ha fatto affermazioni che le password erano "criptati" e non devono essere facilmente rintracciate anche se violato. Naturalmente, abbiamo visto un sacco di affermazioni maternità come questo da un sacco di aziende che si sono rivelati essere troppo ottimista, ma ci si aspetta eBay di tutte le aziende a più probabile che non fare un buon lavoro di questo. Sì, hanno fatto l'esercizio culo di copertura di chiedere alla gente di modificare le password, ma la probabilità di essere password cracking e girano in chiaro è molto più basso di quello che siamo abituati a vedere.

In terzo luogo, la violazione non è mai stato reso pubblico come se fosse stato con Adobe e molte, molte altre violazioni sia prima che dopo di loro.Questo non è il modello di hacktivisti comune, per esempio, Bell in Canada , dove l'attaccante prende tutte le password in un formato non crittografato poi tutti i messaggi per la visualizzazione pubblica. Non è che da un colpo lungo.

No, è improbabile eBay, ma potrebbe essere una violazione di un servizio locale che contiene gli utenti prevalentemente australiani. Anche se io non sono a conoscenza di recenti attacchi che si adattano questi criteri, ci sono tutte le possibilità c'è una violazione non ancora scoperti da qualche parte, certamente questo è uno scenario abbastanza comune. Intendiamoci, stiamo assistendo gli utenti iOS internazionali cominciano a essere colpito da tale violazione, nonché (anche se in quello che sembra essere relativamente piccoli numeri), che è un po 'un'eccezione a questa teoria, ma possiamo ancora trovare c'è ancora una comunanza in una violazione da qualche parte.

In termini di vittime che hanno il vantaggio di password deboli che sono stati "costretti bruta" (vale a dire l'attaccante solo continua a provare quelle diverse per un particolare utente), è improbabile che i sistemi Apple avrebbe facilitato questo, almeno non di progettazione. Molteplici tentativi di accesso per un singolo utente sono facilmente individuabili e misure di protezione delle frodi sono in vigore nella maggior parte dei servizi di questa natura.

Processo password persa exploit

Un'altra possibilità è un exploit nel processo che segue una password "persa". Tipicamente si tratta di un processo di identificazione e seconda del servizio, può assumere forme diverse. Ad esempio, in fase di test un indirizzo email casuale, servizio iForgot di Apple ha offerto di autenticare l'utente tramite il loro e-mail:

Chiaramente il rischio è che se email dell'utente è stato compromesso e di nuovo, questo potrebbe essere dovuto al semplice riutilizzo della password, allora questo fornisce la chiave per sbloccare l'account Apple. Non ero in grado di procedere con questo processo, perché il mio account Apple utilizza due fattori di autenticazione (ne riparleremo più avanti), e richiede una speciale "chiave di ripristino", ma una parte comune di un processo password persa coinvolge sia una e-mail e poi la verifica di una "domanda segreta".

Ho scritto su questo tipo di processo prima e ha sottolineato che in particolare quando si tratta di questioni segrete, è facile lasciare un buco nel profilo di sicurezza. In quel post mi riferisco al precedente di Yahoo! account di posta elettronica di Sarah Palin essere violato sfruttando la funzione di ripristino della password semplicemente l'hacker in grado di scoprire il suo liceo e data di nascita, che sono ovviamente i due pezzi facilmente reperibili informazioni, in particolare per un pubblico figura.

In alternativa, ci può essere anche un difetto nel processo di sostegno umano di Apple e certamente abbiamo visto che ha sfruttato in passato per compromettere un Apple ID . Ma questo sarebbe uno sforzo molto laborioso rispetto a quello che potrebbe potenzialmente essere automatizzata in un attacco e siamo più propensi a vedere questo in una spear phishing compromesso stile di un account.

Mentre Cito phishing, naturalmente tutto questo potrebbe essere il risultato di un attacco di phishing molto efficace, ma avrebbe dovuto esseremolto mirato al pubblico australiano di provocare il pregiudizio che stiamo vedendo nella posizione della vittima. Grandi liste di indirizzi e-mail sono molto facilmente ottenibili (ci sono 152 milioni per gentile concessione di Adobe che chiunque può andare a prendere in questo momento) e sarebbe improbabile vedere una sia così localizzato e in modo efficace contro quelli di noi quaggiù. Non impossibile intendiamoci, non solo una spiegazione probabile.

C'è una vulnerabilità in iCloud?

Naturalmente la prima cosa che le persone assumono quando vedono il loro dispositivo bloccato è che in qualche modo, Apple è da biasimare.Deve essere una vulnerabilità in iCloud, giusto? Ben Grubb dal Sydney Morning Herald ha ottenuto questa risposta da loro prima di oggi:

Il generico e francamente senza senso "prendiamo sul serio la sicurezza" dichiarazione a parte, Apple sta negando ogni compromesso di iCloud eimplicando che le credenziali degli utenti deboli sono da biasimare. Essi possono anche avere ragione, ma la risposta puzza di un messaggio in scatola con poco tentativo di affrontare realmente i problemi specifici di utenti.

Personalmente credo che è meno probabile che iCloud ha una vulnerabilità che sta causando questo quello che è che la gente semplicemente fare scelte sbagliate di password, ma la loro risposta è sprezzante e fa ben poco per rassicurare i loro clienti. Per una società che è così focalizzata sull'esperienza complessiva dell'utente dei loro prodotti, questa è una risposta strana e avrei sperato di più. Detto questo, stanno indagando senza dubbio questo a porte chiuse e se gli attacchi di montaggio - in particolare a livello globale - ad un certo punto potrebbero essere costretti a rispondere in modo più dettagliato.

Alcune persone hanno ipotizzato che la scorsa settimana notizie su un mod iCloud è legata agli eventi di questa settimana. Si tratta di un contesto molto diverso - ricerca Doulci ha fatto si riferisce alla possibilità di sbloccare i telefoni che hanno in mano eludendo così i controlli che hanno lo scopo di scoraggiare il furto (cioè rubare il telefono di qualcuno e non sarà in grado di fare qualsiasi cosa con it). Questo non era circa la possibilità di bloccare da remoto il telefono di qualcun altro non avevano accesso. Forse c'è un collegamento da qualche parte - forse hanno scoperto altri rischi, allo stesso tempo (quella che prevalentemente gli impatti australiani ...) - ma per ora questi due episodi sembrano estranei.

DNS poisoning

Uno dei suggerimenti che ha regolarmente spuntato in quella sede originale Applicare il supporto di cui ho parlato in precedenza è un possibile "DNS poisoning" a causa di persone che utilizzano il popolare servizio Unblockus per eludere i controlli geografiche sugli stranieri che guardano contenuti Uniti come Netflix. Il servizio dipende dal cliente cambiare le loro impostazioni DNS o in altre parole, dando questa terza parte il controllo sul servizio che risolve nomi come apple.com ai server reali sul web.

In un attacco di DNS poisoning, l'hacker avrebbe compromesso il servizio DNS in modo che la richiesta di, diciamo apple.com, sarebbe rotta verso un server di scelta dell'attaccante. In teoria, questo potrebbe quindi consentire loro di accedere traffico tra la vittima e il servizio previsto.

Questo è improbabile per un paio di motivi. Per uno, il servizio viene utilizzato ampiamente in tutto il mondo e l'Australia, ma è uno dei paesi con un pubblico di routing loro DNS attraverso Unblockus. Ancora più importante, però, questo è l'intero premessa di comunicazioni cifrate sul web utilizzando SSL; anche quando è compromessa la connessione, il traffico rimane protetta tra il client e il server. Breve di un compromesso dei certificati Apple utilizza o un compromesso di una autorità di certificazione che ha portato al rilascio di certificati canaglia ( DigiNotar è un buon esempio di un precedente), questo è altamente improbabile.

È cinesi / russi / NSA?

Sono in tutto comunque, giusto?! Noi tendiamo a individuare tre classi comuni di attaccante on-line:

- Hacktivisti: spesso solo bambini fuori per i calci che sono opportunista e non particolarmente sofisticato

- Criminali di professione: lo scenario più probabile data qui l'attacco è chiaramente finanziariamente motivato

- Nazione afferma: i ragazzi l'intestazione di cui sopra (tra gli altri)

C'è un rialzo preciso agli Stati nazionali compromettenti iCloud e io toccherò su quelli nella prossima sezione, ma che a testa non comprende il tentativo di scremare un centinaio di dollari al pop off vittime. Infatti saltare fuori la loro presenza è l' ultima cosa che uno Stato nazionale vorrebbe fare e scivolando in sotto il radar è il loro intero MO quindi no, non è quasi certamente questi ragazzi.

Un riscatto è solo grattando la superficie ...

Blocco di un telefono cellulare e chiedendo per $ 100 è una presa veloce per contanti. Mettere la vittima in una posizione vulnerabile, offrono una soluzione rapida che costano quello che per di più è una quantità facilmente ottenibile di denaro e basta, lavoro fatto. Ma l'accesso a iCloud di qualcuno offre molto, molto più potenziale di una semplice piccola taglia.

Per cominciare, molte persone il backup dei propri dispositivi automaticamente a iCloud così tutto il loro contenuto di iPhone e iPad sono seduti lassù nel cloud di Apple. Un utente malintenzionato con controllo su iCloud di qualcuno ha la capacità di ripristinare uno di questi backup per i propri dispositivi che significa che ottengono foto della vittima, video, documenti, iMessage, e-mail memorizzati sul dispositivo e praticamente qualsiasi risorsa digitale concepibile la vittima ha sul loro iPhone o iPad. E 'una grande raccolta di dati estremamente personali.

Al di là di backup, un utente malintenzionato ha anche la possibilità di monitorare in silenzio i movimenti della vittima. Abbiamo visto che in precedenza, quando ho riprodotto l'attacco e Trova il mio iPhone app ha presentato la posizione di ciascun dispositivo su una mappa. Chiaramente che crea il potenziale per un grave violazione della privacy, soprattutto se si considera che le famiglie hanno spesso più dispositivi sotto un solo account iCloud.

Naturalmente non è solo iDevices collegati a iCloud sia e in effetti abbiamo già visto i Mac influenzato pure . La realtà è che le nostre vite digitali sono così intrinsecamente concatenati su dispositivi altrimenti indipendenti che una violazione di un servizio comune come iCloud può avere conseguenze molto ampia portata. L' epica Hacking di Mat Honan un paio di anni fa era un perfetto esempio della devastazione questo può causare; non solo l'hacker compromette il suo account Apple (in quel caso, tramite social engineering), ha anche compromesso Gmail di Mat e, infine, ha usato il suo account Twitter per iniziare l'invio di tweet razzisti. L'hacking di un Apple ID può avere infatti una coda molto lunga.

Altri attacchi ransomware

Questo attacco rientra in una classe spesso ci piacerebbe riferiamo come ransomware , anche se non via software dannoso che è come abbiamo tradizionalmente visto simili attacchi lanciati. Indipendentemente da ciò, il modus operandi è lo stesso - l'attaccante blocca i file della vittima e non li rilascerà fino a una somma di denaro viene pagato. Attacchi ransomware possono essere estremamente efficaci in quanto sono spesso non facilmente eluse una volta montate e in effetti gli attacchi precedenti, che hanno contato su di malware hanno utilizzato algoritmi di crittografia molto efficace per bloccare i file della vittima.

Questi attacchi spesso si basano su malware come CryptoLocker e in effetti hanno inciso australiani in passato. Un paio di anni fa era uno studio medico sulla Gold Coast che è stato colpito con le esigenze di $ 4k, al fine di avere la chiave di crittografia e rilasciare i file della vittima. Questo è stato uno degli episodi più alto profilo, ci sono stati un numero enorme di altri che non hanno colpito i titoli dei giornali.

Chiaramente, in possesso di risorse digitali per il riscatto può essere un business redditizio.

Recuperare l'attacco

Comincerò rinviando al consiglio del governo Aus sul sito Stay Smart online - ! non pagare il riscatto Ci sono un paio di modi per recuperare l'attacco e Apple li delinea nel loro codice dimenticato o dispositivo disabilitato Knowledge Base . In breve, un modo per aggirare questo è quello di ripristinare semplicemente da un backup tramite iTunes. Naturalmente questo è dipendente da te realmente avere una copia di backup in iTunes e Apple hanno infatti promosso regolarmente il backup su iCloud come un meccanismo preferibile (ricordate, questo è apparentemente il "post-PC" era). Ma anche se vi è una copia di backup, c'è la questione di come recente è - avete forse solo perso una settimana di foto capretto? Un mese?Un anno?

Se fossi il backup su iCloud, allora potete sempre ripristinare da lì. Naturalmente questo è anche dipendente effettivamente in grado di accedere a iCloud, in primo luogo, si sa, il posto l'attaccante controlla già! Se ha scelto di cambiare la password (e finora non ho visto un rapporto che in questa recente ondata di incidenti), allora si potrebbe essere in un processo di recupero della password ammesso che non hanno compromesso la capacità di farlo . Oh - e, naturalmente, tutto questo presuppone che non hanno eliminato i backup dei dispositivi da iCloud tutto.

E 'un brutto concatenamento degli eventi e se tutto sembra un po' troppo per alcune persone, c'è sempre la possibilità di una visita al negozio locale di Apple che dovrebbe essere in grado di mettere di nuovo sulla strada giusta.

Mitigazione del rischio: autenticazione forte della password, PIN e 2 fattore

Le difese contro questa minaccia non sono una novità, anzi sono proprio quelli che sono così a lungo auspicate da tanti di noi nel settore della sicurezza e si rompono in tre semplici passaggi:

- Utilizzare una password per l'ID di Apple: questa è la sicurezza in linea 101 e qualsiasi riutilizzo di una password di tutti i servizi è solo in cerca di guai, soprattutto quando si sta proteggendo qualcosa di così prezioso come iCloud. Renderlo unico, renderlo lungo, rendere casuale.

- Usare un PIN sul dispositivo: iPhone e iPad che hanno un PIN . non presentano l'attaccante con la possibilità di impostare il proprioschermo che in precedenza dove ho bloccato in remoto il dispositivo viene presentata solo quando non dispone già di un PIN in modo che ostacola subito questo attacco. Anche se il dispositivo è solo per i bambini, se si collega a iCloud, mettere un PIN su di esso (non ti preoccupare rendere la vita difficile per loro, i bambini hanno una straordinaria capacità di accedere a un dispositivo protetto da niente di più di quattro numeri).

- Abilitare 2 autenticazione a due fattori sulla Apple ID: Questo è un altro fondamentalmente buone prassi e comporta la configurazione dell'account tale che qualsiasi tentativo di accedere da un browser web o un dispositivo diverso richiede di verificare la richiesta di accesso tramite "qualcosa che hai", e non solo "qualcosa che si sa", che è la password ID Apple. Questo mette un punto morto agli attacchi che abusano delle credenziali e si può leggere a questo proposito il FAQ di Apple sulla verifica in due passaggi . Solo una nota su questo - c'è un lead time di tre giorni per attivarlo così nel contesto di questo rischio, non immediatamente concede alcuna protezione in modo da ottenere la palla ora!

Ancora una volta, questi sono tutti solo fondamentalmente buona pratica che dovrebbe essere a posto comunque. Se non si dispone di tutte queste tre caselle selezionate su tutti i dispositivi, farli in posto come una questione di priorità.

In caso di smettere di usare iCloud?

Ho intenzione di andare con un "no" qui, con una preferenza per garantire correttamente il vostro iCloud invece di non usare affatto e correre altri rischi. Sì, si potrebbe evitare di usarlo, ma poi si deve soppesare il rischio di perdere il telefono e non essere in grado di trovare di nuovo o il rischio di non eseguire il backup del dispositivo, quindi averlo perso o danneggiato e di perdere preziose risorse digitali.

Quando le mitigazioni di cui sopra sono a posto, le disposizioni di sicurezza offerti da iCloud sono a mio parere più che sufficiente per proteggere adeguatamente il dispositivo quando si considerano i rischi si esegue senza iCloud. Questo potrebbe suonare come una dichiarazione molto caveated ed è: questa è la mia visione per la mia valutazione dei rischi e il valore metto sul servizio, altre persone potrebbero essere più cauti o meno preoccupati di cose come backup e il quindi prendere una strada diversa.

L'ultima cosa che dirò su questo argomento è che, mentre i più probabili spiegazioni possono essere ovvio, mi piacerebbe mantenere una mente aperta per quanto riguarda le ipotesi su come tutti questi servizi lavoro. Non sconto difetti ancora sconosciute (almeno sconosciuto da tutti, che non è l'attaccante), e gli exploit che potrebbe aggirare ciò che altrimenti riteniamo essere verità su come funziona il servizio iCloud. Potremmo ancora essere sorpresi dalla ingegnosità questo ragazzo ha dimostrato di eseguire ciò che è stato senza dubbio un attacco molto incisivo contro i proprietari di dispositivi Apple.

Questo ha ancora molta strada da percorrere prima di tutto gioca fuori e, francamente, dubito che nessuno al di fuori di Apple e l'hacker si sa esattamente come tutta questa faccenda e 'stato possibile (e io non sono nemmeno tanto sicuro che Apple fanno). Quello che mi faccio so però è che sembra solo di essere un impatto coloro che non sono stati in grado di spuntare tutte le caselle di sicurezza usuali e come scomodo come l'intera faccenda potrebbe essere stato per loro, dovrebbe essere di qualche rassicurazione per il resto della noi.

Nessun commento:

Posta un commento