Come molti lettori e seguaci sapranno, ho avuto un po 'di divertimento con i truffatori in passato. Ricordate quei ragazzi che si richiama mentre si sta seduti per la cena e dirti che il tuo computer è dotato di tutti i tipi di cattivi in esso? Sì, quei ragazzi.

I post del blog che ho fatto è stata una parte della storia e inevitabilmente l'uno maggior parte delle persone hanno familiarità con, ma ci sono alcune altre cose che accadono che mi pare alcuni di voi sarebbe interessato a, tanto più che aiuta a capire il quadro generale .

Il catalizzatore di questo post è venuto dopo di ottenere un certo tempo di trasmissione buona settimana scorsa. Una cosa che può essere fatto facilmente e ha un impatto molto significativo è quello di sensibilizzare i popoli "(bastone in giro - ho intenzione di chiedere un po 'di aiuto con questo). La scorsa settimana sono stato intervistato da Today Tonight (un cittadino australiano spettacolo di attualità), che in onda alle 18:30 il Venerdì. Non so i numeri esatti spettatore, ma suppongo le sue figure sette. Ecco il video (clic per accedere al loro sito):

Come risultato di questo show, numerose persone si resero conto che avevano avuto e prontamente cancellato pagamenti. Tornerò ad alcuni esempi di questo breve, ma prima, vorrei provare a fare un po 'di luce sulle tattiche di questi ragazzi stanno usando perché è un po' più intelligente di quello che molti stanno dando loro credito.

Capire ingegneria sociale

Una delle cose che sento spesso è "Wow, che avrebbe dovuto essere stupido a cadere per questo". Allo stesso modo, le persone che ricadono spesso per parlare di come si sentono sciocco. Quest'ultimo può essere vero, la prima non è e questo perché si tratta di un caso di molto intelligente ingegneria sociale. Mi spiego meglio:

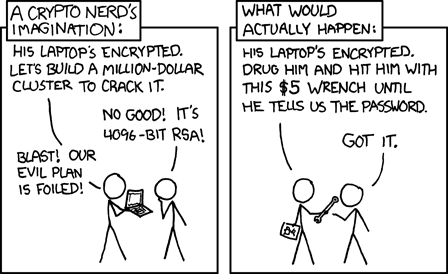

Quando si parla di sicurezza nell'era digitale, noi (me compreso) di solito parlare di sistema di sicurezza. Crittografia, SQL injection e cross site scripting sono tutti i concetti essenziali per capire quando si costruisce sistemi sicuri ma sono tutti facilmente superata da elusione sociale:

Ok, non è molto sottile "engineering", ma si ottiene l'idea. Kevin Mitnick dà una visione più precisa nel suo libro intitolato The Art Of Deception - Controllare l'elemento umano della sicurezza :

Perché attacchi di ingegneria sociale così tanto successo? Non è perché le persone sono stupide o la mancanza di buon senso. Ma noi, come esseri umani, sono tutti vulnerabili a essere ingannati perché la gente può sbagliare la loro fiducia, se manipolate in un certo modo.

L'ingegnere sociale anticipa sospetto e resistenza, ed è sempre pronto a trasformare la sfiducia in fiducia. Un buon ingegnere sociale prevede il suo attacco come una partita a scacchi, anticipando le domande potrebbero porre il suo obiettivo in modo che possa essere pronto con le risposte corrette.

Una delle sue tecniche comuni comporta la costruzione di un senso di fiducia da parte della sua vittima. Come fa un uomo con fare ti fidi di lui? Fidati di me, che può.

Permettetemi di cercare di illustrare come questa fiducia truffa guadagni utilizza quindi per sfruttare la vittima. Esso si articola in sei fasi e vedrete gli stessi sei fasi in ognuna di queste truffe di virus:

- Stabilire la credibilità: La truffa inizia sempre dal chiamante la pretesa di rappresentare Microsoft. Sono i "Windows Support Department" o la "Official Partner" o talvolta semplicemente Microsoft se stessi. Il truffatore sostiene inoltre che si dispone di un computer Windows e il più delle volte, questo sarà corretto. Sono anche chiamando la vittima sul proprio numero di casa in un'ora in cui sono di solito di relax - sono nella loro zona confortevole e non come allarme o come sospetto in quanto sarebbe normalmente.

- Creare un senso di urgenza: Il truffatore passa poi a fare in modo che la vittima si siede e presta attenzione, creando un senso di urgenza. Di solito questo è sulla falsariga di "Abbiamo appena stato informato che il PC ha un virus" o "Abbiamo ricevuto una segnalazione di attività sospette". Questo, ovviamente, ha bisogno di attenzione immediata e dato il truffatore ha già stabilito la credibilità, non c'è ragione per non crederci.

- Instillare la paura: Questa fase è necessario in quanto il timore è quello che il truffatore in seguito capitalizzare. Faranno parlare di tutte le cose brutte i file di virus o malware farà al computer ei vostri dati personali. E 'questa paura che farà sì che la vittima per iniziare gettando al vento la prudenza.

- Dare la vittima posteriore un certo controllo: Urgenza e la paura per sé non sono sufficienti, però, a guidare davvero il punto a casa il truffatore aiuta la vittima a vedere i "virus" per se stessi. Questo è dove il truffatore dirige la vittima al visualizzatore di eventi in cui vengono spiegate le avvertenze perfettamente innocui ed errori come attività dannose.

- Creazione di sollievo e gratitudine: Questa fase prevede due attività distinte: in primo luogo, il truffatore prende il controllo del PC. A rigor di termini, le mani della vittima per il controllo utilizzando LogMeIn ma ovviamente ormai sono stati veramente bene e condizionato e non hanno alcun motivo per non lasciare che il ragazzo che sta per salvarli trovi Poi il truffatore "risolve" i problemi che può significare qualsiasi cosa, da l'esecuzione di software libero come Care System Advanced da IObit o anche solo l'eliminazione dei file di sistema che essi affermano di essere virus.

- Commercializzare la truffa: Ormai la vittima è stata convinta che sono stati "salvati" e sono felice di pagare il truffatore per i servizi resi. La quota sarà diverso, ma di solito si va da $ 150 a più 100 dollari che comprende "un sostegno continuo".

Quando si guarda la truffa in questa luce - come un esercizio di cura artigianale di ingegneria sociale - che la posizione di "stupido come avete bisogno di essere a cadere per questo" cambia rapidamente. Che cosa potrebbe anche aiutare a capire di più su questa truffa è sentito dalle persone che sono già stato punto da così mi permetta di condividere un paio di storie.

Nigel nel Regno Unito

Anche se ho il permesso di riprodurre questi messaggi, ho intenzione di cambiare i nomi delle persone. A parte che questi sono del tutto originali, conti legittimi del mondo reale da parte delle vittime della truffa.

Nel primo caso, perché è nel Regno Unito, che significa che è Nigel (che sarebbe Bruce se era un australiano!). Nigel mi ha scritto la settimana scorsa dopo aver ottenuto un po 'sospetto e trovare il mio blog:

Cordiali saluti, io non sono, (o almeno non ho pensato prima di oggi), il tipo di persona che sarebbe caduto per questo tipo di truffa. Tuttavia, come ho detto nel mio post, hanno ottenuto solo perché ho appena riscontrato un errore della banda larga e sono stato in attesa di una risposta dal mio ISP, (British Telecom).

Il telefono squillò una quindicina di minuti dopo aver messo giù il telefono dal centro BT chiamata, (in India). Un uomo ha detto che stava suonando il mio "problema del computer", che ho scambiato per il call-back da BT.

Perché ho lasciato ottenere l'accesso remoto? Beh, la parte intelligente di questa truffa è che si punta a log di Windows che hanno allarmanti simboli che cercano insieme la voce di registro, che sono tutti ragionevolmente benigna. Hanno poi hype-up questa "minaccia" con un po 'di suono piuttosto impressionante, (per noi utilizzatori non professionali di PC), le minacce e poi trovi

Una volta dentro, devono depositare alcuni file fasulli sulla vostra macchina, come i file di log / mi hanno mostrato, sono introvabili adesso.

La cosa che mi rende ancora più pazzo, (a me), è che ero costantemente confutare i tori ** t. Per esempio, ho chiesto perché tutte le voci nel registro mi stavano mostrando, (per dimostrare che era stato violato ... e suppongo che era), aveva la stessa data e ora.Ha solo detto "Oh, è perché non aveva scaricato il log degli errori fino ad oggi ed è per questo". Non sono riuscito a fargli la domanda dollaro $ 64K tuttavia, "Chi ti ha detto di chiamare me"?

Ho anche chiesto: "Perché sto pagando di eliminare questi file? Posso solo spegnere la mia macchina ed eseguire il software di protezione antivirus e rilevatore di malware ". Poi, (ancora una volta), ha dato alcuni motivi piuttosto impressionante che suonano, (almeno per me), perché questo non avrebbe funzionato.

Voleva pagare tramite Western Union ma ho detto che non era contento di questo e voleva usare Paypal, cosa che ho fatto. Ho contattato Paypal ma hanno semplicemente gettato la sicurezza "porte" sul mio conto, ma ha promesso di non fare nulla circa i truffatori come avevo permesso loro di accedere alla mia macchina, di mia spontanea volontà. Il che è abbastanza giusto suppongo.

Ho fatto vedere quello che stava facendo sul mio PC da remoto e nulla sembrava particolarmente dannoso, anche se ora sono in uno stato di panico che ha ottenuto abbastanza informazioni dalla mia macchina di avviare una qualche forma di furto d'identità.

La "fine" è venuto quando ho visto lo disinstallare AVG, (che ho reinstallato BTW), e installare la copia gratuita di Malwarebytes. Questo era qualcosa che potevo fare, (ovviamente), così gli ho chiesto perché questo pezzo standard di software è stato utilizzato, per questo inamovibile "clean-up"? Ha dato qualche ragione, fatto le sue scuse e ha detto che sarebbe andato e che avrei dovuto lasciare Malwarebytes in esecuzione fino al completamento. Poi scomparve.

Ora ho cambiato tutte le password su tutti i miei conti on-line, da bacheche alla mia banca. Sto ancora discutendo se non contatto con la mia carta di credito. Anche se tutte le password sono stati modificati, sono timorosi che avrebbero potuto in qualche modo riuscita ad impossessarsi della mia carta di credito, data di scadenza e le cifre di sicurezza dalla mia macchina. Ho anche contattato British Telecom per dire loro quello che è successo. Sono molto sospetto che minuti dopo la chiamata dal un call center indiano, ricevo una chiamata ... non richiesto da un altro call center indiano. Almeno BT viene messa a conoscenza, ma, naturalmente, tutto questo sarà speculativo e poco dimostrabile.

Infine, il tuo blog mi ha fornito alcune risposte e una grande quantità di comfort freddo, quindi grazie per questo. Intendo ora avvertire quante più persone è possibile che io, come la mia penitenza tecnico per essere stato così stupido da cadere per una truffa come questa.

La cosa che vuole veramente la gente a portare via da questo è che Nigel è chiaramente articolato e che, in altre circostanze, di norma maggiore cautela. Si noti anche come il truffatore è persistente di fronte a una sfida, sempre pronto con una risposta alle preoccupazioni tipiche di una vittima aumentare.

Naturalmente l'altro comportamento preoccupante è la rimozione del software di sicurezza legittimo, come AVG. Una volta che il truffatore fa seguito installando la versione gratuita diMalwarebytes (anche legittime, ma allo stesso modo, probabilmente inutile), che hanno "salvato" la vittima e hanno eseguito un servizio che può sfruttare.

Ma c'è un lato positivo a questo ed illustra quanto sia preziosa la campagna di sensibilizzazione è:

Qualche buona notizia. Paypal è venuto attraverso e si fermò il pagamento ai truffatori!

Lo so per certo, in quanto ho ricevuto una chiamata pochi minuti fa, (0915 UK), dai truffatori che si lamentano che il pagamento era stato fermato.

Questo mi ha dato l'opportunità di sfogare la mia milza. Devo dire che erano ancora molto persuasivo, "ho intenzione di perdere il mio lavoro" e "Tu sei il trucco, non pagare per i servizi resi", ecc, tuttavia, Once Bitten Twice Shy e questa volta, non solo Ho alcune domande pertinenti della mia, ma mi ha anche dato la possibilità di comunicare loro che avevo cambiato tutte le mie password, dati bancari, ecc Ho anche registrato con Experian (una società di controllo del credito) che hanno un cane da guardia furto d'identità e regime di assicurazione. Si tratta di 7 £ al mese, ma quale pace prezzo della mente?

Ancora una volta, devo ringraziare te e il tuo blog. Il video della vostra interazione con i truffatori mi tolse il respiro, tale era l'identico "modus operandi" con il mio caso. E 'stato il tuo blog che mi ha galvanizzato in azione, di contattare Paypal. Sono stato, (fino a quel momento), ancora il dithering per vedere se queste persone erano legittimo o meno.

Grandi notizie per Nigel, ma mostra anche il fiele del truffatore, anche dopo che sono stati presi alla sprovvista, hanno la pelle di richiamarlo per cercare di recuperare la "loro" soldi.Incredibile!

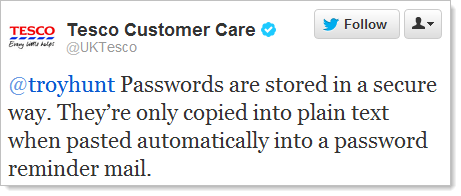

Ora, a quanto pare, Nigel da allora ha avuto la sua carta di credito utilizzata per l'acquisto di Skype fraudolenta, subito dopo la truffa è stato tirato fuori. Questo non era account Skype di Nigel e la sua banca in realtà sollevato la questione con lui come parte del loro processo di rilevamento delle frodi. Purtroppo Nigel aveva memorizzato i suoi dati della carta di credito - con un certo numero di password - in un file in chiaro sul suo desktop. Naturalmente la preoccupazione più grande che si pone è che non solo sono i truffatori che rubano denaro per i "servizi resi", che stanno rubando anche i file personali. Il danno che si potrebbe fare con il tipo di informazioni che la maggior parte di noi ha in formato digitale da qualche parte è limitata solo dalla fantasia.

Questo è molto importante e va ben oltre il (relativamente) piccolo inconveniente di perdere solo qualche centinaio di dollari, i truffatori si utilizza l'accesso guadagnano per rubare informazioni personali dalle loro vittime .

Nancy il pensionato

Questo caso è probabilmente più demografica si potrebbe immaginare come normalmente soccombere alla frode informatica, ma Nancy non è l'utente medio di computer di anziani.Continua a leggere:

Il mio nome è Nancy, ho 71 anni e un autodidatta utente di computer. Ti ho mandato un messaggio su facebook e improvvisamente questa e-mail è venuto sul mio schermo, quindi eccomi di nuovo qui.

Dopo aver visto il programma e vedervi davanti al computer mi sono reso conto che questa folla e mi ha truffato un paio di giorni fa. Erano davvero buono convincermi che ho avuto un problema e che potrebbe risolvere il problema. Tutte le informazioni che mi hanno dato sembrava molto legittima così stupido mi è andato per questo. Anche ripresero la loro offerta di un servizio di durata di finestre con uno sconto del pensionato.Costo $ 230. Mi hanno dato un numero di Adelaide -

08 72001191 per chiamare se ho avuto problemi.

Dal momento che vederti in TV che ho cancellato la mia carta di credito dicendo la banca della truffa. Non so se in tempo per fermare il pagamento.

Dopo aver sentito che sono molto spaventato e non sono sicuro di cosa fare dopo. Devo andare alla polizia? Affari dei consumatori? Trova un tecnico di computer? Si può fare qualcosa per fermare l'accesso futuro?

Potete per favore darmi qualche consiglio? Molto felice di pagare la tassa se si può aiutare. Sono situato in un sobborgo di Newcastle. Il mio numero di telefono è [redatto] .O rispondere via e-mail.

Tutto ciò che si può fare per aiutare me sarebbe veramente apprezzato.

Ho dato Nancy una chiamata ieri e abbiamo parlato per circa 40 minuti. Aveva in realtà solo presentato una segnalazione errori a Microsoft (sapete quelli - un'applicazione si blocca quindi chiede se si desidera inviare resi anonimi i dati a MS), così lei naturalmente ha tratto la conclusione che i due eventi sono stati collegati.

Durante la truffa l'attaccante ha fatto di tutto per ripulire il PC di virus - hanno anche eseguito "defragler", come ha fatto riferimento ad essa. Poi, dopo aver pagato per il servizio e salvato le ricevute della carta di credito a livello locale, li hanno cancellati. Poi le ordinò di lasciare il suo PC mentre continuavano "fissare" e di non preoccuparsi, l'avevano arrestato quando ebbero finito. Non hanno mai l'ho chiuso in modo Nancy chiamato il numero che mi hai mandato e li lasciò un messaggio in segreteria. Questo è il modo in cui ha risposto:

con il dovuto rispetto, ci scusiamo con voi per il inconvinience dal us.Actually il vostro portatile non è stato chiuso, perché, i nostri ingegneri sono stati ancora lavorando it.but non preoccuparti signore, il vostro servizio è stato completato.

E per quanto riguarda le ricevute di pagamento, il entrate ha rimosso automaticamente mentre i file spazzatura sono stati la rimozione, ma non ti preoccupare,

ci sarà presto sen te le copie delle ricevute.

Bastards. Questo è stato inviato da customercare.sol1 @ gmail.com . L'indicizzazione di Google, fatevi avanti! Il fatto è che Nancy è abbastanza abili a usare il PC e nella nostra discussione spesso dimostrato una buona consapevolezza di molti concetti che sarebbe estraneo alla maggior parte del pubblico metà dei suoi anni. Nancy semplicemente ceduto a una truffa intelligente di ingegneria sociale, ed è ora in procinto di tentare di recuperare il denaro e proteggere il suo PC.

La miglior difesa è la consapevolezza

Questo è in realtà un po 'scoraggiante, ma ad oggi, nessuno è stato effettivamente in grado di fare qualcosa di concreto per fermare i bastardi che eseguono queste truffe. E intendo proprio bastardi plurale così, questo non è solo una organizzazione.

Ho provato a contattare il gateway di pagamento che ho visto usato - nessuna risposta. Ho avuto una serie di colloqui con LogMeIn sia via email e per telefono (il loro software è quello che ho sempre visto usare per controllare in remoto il PC), ma chiaramente sono troppo preoccupati per l'impatto sui clienti legittimi di inserire un avvertimento sul loro sito. Ho avuto discussioni con AusCERT e (indirettamente) con la polizia federale australiana, ma perché le truffe sono originari all'estero, è al di fuori della loro giurisdizione (si spera l'ultimo che ho registrato sarà un'eccezione perseguibile).

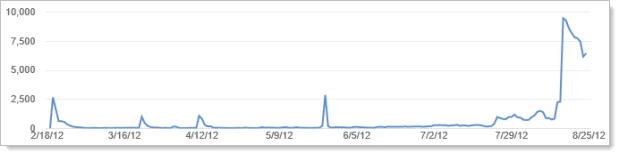

Ma una cosa che ha effettivamente funzionato molto, molto bene ultimamente è YouTube.Ora ho quattro video lassù e la più lunga - truffa i truffatori - catturare i truffatori call center virus in flagrante - ha ora 130.000 visite (si tratta di un video di 1 ora e 22min per l'amor del cielo!). Hanno anche notevolmente aumentato nelle ultime settimane (si tratta di visite al giorno):

I commenti di questi video stanno dicendo e tendono a suddividere in tre diverse categorie:

- Abuso razziale: Sì, i chiamanti sono di solito indiano e purtroppo molti YouTubers prendo come un motivo per andare in città sulla cultura nel suo insieme (nota a sé - non guardare ai commenti di YouTube per la maturità e la comprensione!)

- Divertimento in disgrazia scammer: ho questo - vedere qualcuno che si attacchi un truffatore poi vederli provare a vite senza fine la via d'uscita è divertente (chiaramente penso di sì!)

- Rapporti di essere truffati: Un sacco di persone a trovare i miei video e blog dopo essere stati loro stessi truffati. Spesso è solo dopo aver visto questo materiale che ci si possa capire che sono stati avuto.

In tutto, i quattro video su YouTube scammer hanno circa 170.000 visite più i post del blog sono in esecuzione a circa 70.000 visite in modo che il problema è sempre un sacco di occhi su di esso. La cosa grandiosa di questo è che non è niente di più di parola digitale di bocca e, probabilmente, un po 'di natura virale di YouTube.

Inoltre, naturalmente, c'è l'episodio di stasera Oggi ho parlato in modo tutto sommato mi piacerebbe pensare che siamo da qualche parte nei milioni di persone che sono state esposte a questa truffa. Ma è chiaro che questo non basta in quanto rort continua e la gente dietro tenerlo snaring nuove vittime. Più consapevolezza è necessaria ...

Si prega di condividere generosamente

Condividi questo post. Condividi post precedenti. Condividere i video. Non importa se è il mio contenuto o di qualcun altro, basta ottenere la parola fuori là. Speriamo che le informazioni in precedenza sul social engineering e le storie delle vittime contribuito a dimostrare che non c'è bisogno di essere stupido per innamorarsi di questa truffa né è necessario avere alcuna idea su PC, basta essere vulnerabile ad intelligente ingegneria sociale - e questo è tutto di noi.

Molti di voi leggendo questo sarà già a conoscenza della truffa o sarà più tecnicamente inclinato e meno probabilità di cadere per esso, ma si sa le persone che hanno maggiori probabilità di essere vittime. Meno persone esperte di computer o semplicemente persone che hanno più probabilità di prendere una posizione di fiducia nel loro prossimo. Queste sono le persone che hanno bisogno di aiutare ad educare soprattutto per se stessi, ma in secondo luogo, se sei un tecnico, sai chi andranno a rivolgersi nel caso di non ottenere truffati!